De acuerdo con las investigaciones realizadas por un estudiante de posgrado de la Universidad de Utrecht en Holanda, el servicio de mensajería instantánea WhatsApp posee fallas en el cifrado de los mensajes, lo cual podría ser aprovechado por alguien escuchando en la red para lograr acceso a las conversaciones transmitidas.

De acuerdo con las investigaciones realizadas por un estudiante de posgrado de la Universidad de Utrecht en Holanda, el servicio de mensajería instantánea WhatsApp posee fallas en el cifrado de los mensajes, lo cual podría ser aprovechado por alguien escuchando en la red para lograr acceso a las conversaciones transmitidas.

domingo, 13 de octubre de 2013

Conversaciones de WhatsApp podrían ser accedidas por intrusos

De acuerdo con las investigaciones realizadas por un estudiante de posgrado de la Universidad de Utrecht en Holanda, el servicio de mensajería instantánea WhatsApp posee fallas en el cifrado de los mensajes, lo cual podría ser aprovechado por alguien escuchando en la red para lograr acceso a las conversaciones transmitidas.

De acuerdo con las investigaciones realizadas por un estudiante de posgrado de la Universidad de Utrecht en Holanda, el servicio de mensajería instantánea WhatsApp posee fallas en el cifrado de los mensajes, lo cual podría ser aprovechado por alguien escuchando en la red para lograr acceso a las conversaciones transmitidas.

¿Te roban Internet? 7 consejos para proteger tu red inalámbrica

Cada vez más hogares en Latinoamérica tienen acceso a Internet y cada vez más proveedores ofrecen promociones que incluyen equipos inalámbricos. Sin embargo, las redes inalámbricas pueden ser accedidas por cualquiera que se encuentre dentro del alcance de la señal, lo cual puede representar un problema de seguridad si no se toman las medidas adecuadas. En este post presentamos una serie de consejos para disfrutar de una navegación segura en casa.

Ejecutar ESET NOD32 en Modo Seguro

En ESET creemos que todos los

usuarios deben estar preparados al momento de necesitar realizar una

limpieza de un equipo. Por lo general nuestros productos realizan estas

tareas de forma completamente automática, pero existen casos en los que

se requiere un procedimiento manual para poder eliminar las amenazas más

complejas. Es por eso que aquí detallamos como realizar un análisis y desinfección de un equipo en modo seguro con ESET NOD32.

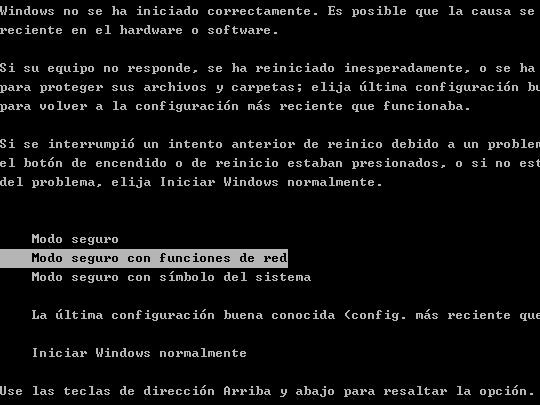

En primer lugar se debe iniciar el sistema en modo seguro. Para esto

se debe reiniciar el sistema y al instante que comienza el booteo (carga

del sistema inicial del equipo) deberá presionar la tecla F8 algunas veces hasta que se presente una serie de opciones como se muestra a continuación:

Se deberá seleccionar la opción “Modo seguro con funciones de red”. Para mas información sobre como ingresar en este modo por favor diríjase a este enlace para equipos con sistema operativos Windows XP o a este otro para Windows Vista.

Dicho modo de inicio, sólo carga los procesos fundamentales del

sistema y evita que mucho malware actual se cargue o tome control del

sistema.

Una vez finalizado el inicio del sistema, deberá dirigirse “Inicio /

Programas / ESET / ESET NOD32 Antivirus / ESET NOD32 Antivirus” o a

“Inicio / Programas / ESET / ESET Smart Security / ESET Smart Security”

dependiendo de cual de los dos productos posea instalado.

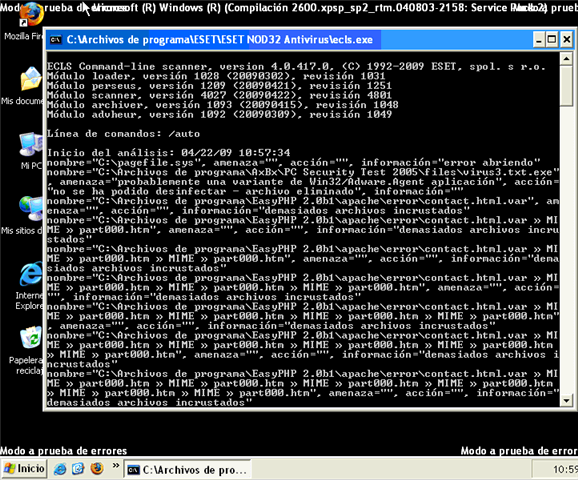

Un mensaje del producto aparecerá en pantalla preguntándole si desea

realizar un análisis de su sistema, al cual debe responder

afirmativamente. Inmediatamente aparecerá una consola (una pantalla

generalmente negra) en la cual se podrá visualizar un análisis completo

de su sistema realizado por el producto de ESET, el cual desinfectara

cualquier archivo que encuentre como dañino:

El tiempo de análisis dependerá de la cantidad de archivos en el

sistema y de la capacidad de procesamiento del mismo. Una vez

finalizado, la ventana se cerrará automáticamente y podrá reiniciar el

sistema normalmente.

En caso de querer guardar un registro del análisis se deberá abrir

una consola manualmente a través de línea de comandos. Para ello

diríjase “Inicio/Ejecutar” y luego escriba:

cmd<ENTER>

Luego, ingrese a la carpeta del producto a través del siguiente comando:

CD\C:\Archivos de Programa\ESET\ESET NOD32 Antivirus (o ESET Smart Security dependiendo de su producto)

Y, finalmente Para lanzar el análisis escriba el siguiente comando:

ecls.exe /auto > log.txt

El archivo de registro quedará almacenado en log.txt y Ud. podrá visualizarlo posteriormente con cualquier editor de texto.

Con este sencillo procedimiento se estará analizando y limpiando el

sistema en el modo seguro que Windows ofrece para casos como los de una

posibles infección de malware.

miércoles, 9 de octubre de 2013

Detectan virus troyano que viaja a través de Facebook

Win32/Napolar es un nuevo código malicioso tipo botnet diseñado, entre otras

cosas, para llevar a cabo ataques de denegación de servicio (DoS) y para robar

información de los sistemas infectados, señala el portal actualidad.rt.com.

El código malicioso puede robar los datos de la red social, que pueden ser usados por los 'hackers' para enviar mensajes de las cuentas 'hackeadas' e infectar los contactos amigos del perfil comprometido.

Expertos de Eset han presentado algunos de los nombres de los archivos invectados, que han logrado detectar. Son:

El código malicioso puede robar los datos de la red social, que pueden ser usados por los 'hackers' para enviar mensajes de las cuentas 'hackeadas' e infectar los contactos amigos del perfil comprometido.

Expertos de Eset han presentado algunos de los nombres de los archivos invectados, que han logrado detectar. Son:

Pruebas de penetración para principiantes: explotando una vulnerabilidad con Metasploit Framework

La versión gratuita y limitada de Metasploit framework

Community es una herramienta que permite ejecutar y desarrollar

exploits contra sistemas objetivos. Actualmente se encuentra integrado

con Kali Linux, una distribución de Linux con

diversas herramientas orientadas a la seguridad y es

ampliamente utilizado para realizar pruebas de penetración. En la edición

anterior mencionamos algunas de

las herramientas más importantes para adentrarse en el mundo de las pruebas de

penetración. Ahora, utilizaremos Metasploit para mostrar paso a

paso la explotación de un servidor vulnerable.

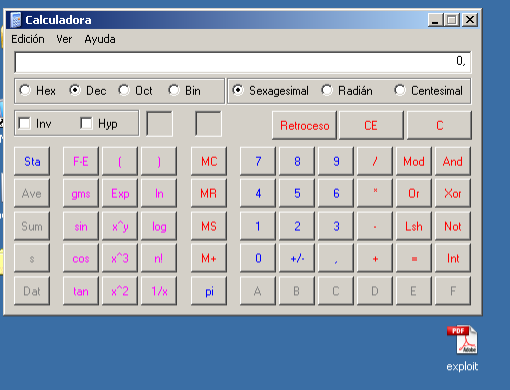

Analizando el exploit de un archivo PDF malicioso

En la actualidad, una de las técnicas de ataque desde el lado del

cliente (client side attacks) más utilizadas, es a través del

envío de algún archivo PDF con un exploit para luego

poder tomar control sobre el sistema. En esta instancia, a veces es necesario

conocer algunas técnicas para poder analizarlos e identificarlos.

Anteriormente, explicamos cómo realizar una cirugía

a un PDF malicioso. Esta es una de las tantas formas de realizar un

análisis. Sin embargo existen otras formas. En esta ocasión veremos cómo

analizar un PDF que contiene el exploit (CVE 2009-0927) específico para

Adobe Reader 9, entre otras versiones. En primera instancia probamos el

exploit para comprobar que sea funcional. El payload utilizado

en este caso no es malicioso, ejecutando únicamente la calculadora de Microsoft

Windows:

viernes, 4 de octubre de 2013

Últimas investigaciones en amenazas y protecciones en dispositivos móviles

Seguimos compartiendo con ustedes sobre lo que sucede en Berlin, en el marco de la Virus Bulletin 2013, para mantenerlos informados acerca de las últimas tendencias e investigaciones dentro del mundo de los antivirus y la lucha contra los códigos maliciosos. Sí, vamos a hablar de mobile.

Seguimos compartiendo con ustedes sobre lo que sucede en Berlin, en el marco de la Virus Bulletin 2013, para mantenerlos informados acerca de las últimas tendencias e investigaciones dentro del mundo de los antivirus y la lucha contra los códigos maliciosos. Sí, vamos a hablar de mobile.

Durante el día de hoy, uno de las temáticas principales fue el mundo mobile. Saber y compartir qué es lo que está pasando en el mundo del malware para dispositivos móviles nos permite estar un paso adelante en cuanto a técnicas de análisis y protección. La primera charla del segundo día de Virus Bulletin estuvo a cargo deRowland Yu, de la compañía Sophos, quien presentó “GinMaster : a case study in Android malware

Herramienta para detección de exploits en Java e identificación de vulnerabilidades

Seguimos cubriendo Virus Bulletin 2013, desde la ciudad de Berlín donde podemos apreciar interesantes charlas e investigaciones en seguridad informática. El primer día contó con charlas sobre diferentes temáticas como bitcoins, la seguridad en Google Play y App Store, Ingeniería Social y demás. En esta oportunidad, nos centraremos en la charla de Xinran Wanghablando sobre una herramienta para detectar java exploits e identificar la vulnerabilidad que explotan.

Seguimos cubriendo Virus Bulletin 2013, desde la ciudad de Berlín donde podemos apreciar interesantes charlas e investigaciones en seguridad informática. El primer día contó con charlas sobre diferentes temáticas como bitcoins, la seguridad en Google Play y App Store, Ingeniería Social y demás. En esta oportunidad, nos centraremos en la charla de Xinran Wanghablando sobre una herramienta para detectar java exploits e identificar la vulnerabilidad que explotan.Como es de público conocimiento, Java es una plataforma que ha recibido múltiples ataques en los últimos meses. Algunos de ellos, son conocidos como 0-days, vulnerabilidades que fueron explotadasantes que el fabricante emitiera la actualización para poder solucionarla o incluso antes que la pudieran detectar. En esta presentación, Wang nos muestra una herramienta para poder detectar exploits en Java e incluso prevenir que se aprovechen de estas vulnerabilidades 0-day.

miércoles, 2 de octubre de 2013

Resumen de amenazas de septiembre de 2013

Tenemos el agrado de compartir con ustedes el reporte mensual de amenazas y tendencias correspondientes a septiembre, mes que se caracterizó entre otras cosas, por algunos acontecimientos relacionados a las plataformas móviles y la seguridad de la información. El primer suceso tiene que ver con el lanzamiento del sistema operativo para móviles iOS 7.0 (y la rápida actualización 7.0.2) y algunas vulnerabilidades que afectaron a la plataforma de Apple. Asimismo, Android también acaparó la atención del Laboratorio de Investigación de ESET Latinoamérica en relación al descubrimiento de una falsa aplicación que simulaba ser Adobe Flash y que se propagó por Google Play Paralelamente se descubrió Hesperbot, troyano bancario que funciona sobre Windows, Android, BlackBerry y Symbian.

Nueva botnet se propaga por Facebook y afecta a Perú, Ecuador y Colombia

La siguiente publicación es una adaptación del post “Win32/Napolar

– A new bot on the block” escrito por Pierre-Marc Bureau y publicado en We

Live Security.

Un nuevo código malicioso tipo botnet detectado como

Win32/Napolar, y denominado por su autor como solarbot,

está diseñado entre otras cosas para llevar a cabo ataques de denegación de

servicio (DoS), para robar información de los sistemas infectados y además se

puede asociar con varios navegadores para robar información de formularios

web.

De este código malicioso que entró en actividad a finales de julio, se ha

tenido informe de miles de infecciones, muchas de las cuales están ubicadas en

Latinoamérica siendo Perú,

Ecuador y Colombia los más afectados.

Suscribirse a:

Entradas (Atom)